大揭密:看清“QQ艳照门”病毒的欺诈手段

你要知道,有可能这个给你发消息的人,不是你的朋友,而是朋友的QQ号被盗了。一个被盗的QQ号上,最有价值的资源,其实是你的QQ好友。

骗子可以给好友发虚假消息,或者干脆把病毒伪装成照片什么的发给你的好友。

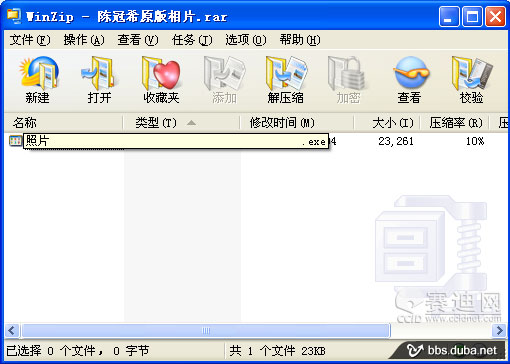

看看这个图,攻击者把压缩文件伪装成“陈冠希原版相片.rar”。

1.打开这个压缩文档时,你会发现文件名很长,照片后面一串空格,最后才是exe。如果你这个时候不加思索直接双击肯定中招。

2.将这个文件解压到桌面看一下,在缺省情况下,EXE的扩展名是不显示的,而且这个文件中,空格的长度足够长,就算你在文件夹选项中设置了选择查看文件的扩展名,你也可能看不到。

我们以前曾经提过,某些不怀好意的人将木马捆绑进艳照门的相关照片中传播,也有的在相关照片下载网站植入木马。最近,另一种利用“艳照门”主角照片传播的病毒正在加速传播。该病毒是一个木马下载器,会通过U盘、移动硬盘传播,同时会通过QQ聊天窗口发送病毒文件。该病毒的这些特点,很可能导致短期内传播量加剧。

病毒特点

该病毒通过给 QQ 好友发送“陈冠希原版相片.rar”来进行传播,自身通过镜项劫持安全软件和在驱动器下建立 autorun.inf 来自启动,并下载 40 多种病毒木马。结束安全软件进程,并修改系统时间。修改注册表破坏安全模式登录,影响显示隐藏文件。

病毒分析

1.创建自动运行文件,在各磁盘根目录会发现explorer.pif 和autorun.inf文件

2.尝试关闭以下安全软件的进程

|

3.向QQ聊天窗口发送陈冠希原版相片.rar的病毒文件,该压缩包充分利用了社会工程学原理进行欺骗,双击就会中招。

4.修改系统时间为2002年

5.尝试停止安全软件的服务

6.将自身拷贝到"C:\WINDOWS\system32\wuauc1t.exe",并将属性改为系统隐藏。

7.通过http://www.***.com/下载大量盗号木马

8.修改

|

9.删除 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal \{4D36E967-E325-11CE-BFC1-08002BE10318},来破坏安全模式,导致无法启动系统到安全模式来杀毒。

10.映像劫持以下安全软件为"C:\WINDOWS\system32\wuauc1t.exe",使得运行以下软件时,实际执行的是病毒程序。

|

解决办法 #p#分页标题#e#

1.使用进程管理器关闭 IEXPLORE.EXE、wuauc1t.exe、explorer.pif进程。

2.将金山清理专家主程序KASMAIN.EXE重命名,再执行。然后修复镜项劫持、安全模式、和隐藏文件选项。

3.删除以下文件:

|

自动清除,升级杀毒软件和金山清理专家到最新版本,即可防杀。

安全防范

金山毒霸反病毒专家提醒广大用户,防范此类病毒,除了及时打系统补丁,及时升级杀毒软件外,应避免浏览不健康的网站,对好友传来的文件包,不要轻易双击打开。中毒的原因,可能不是你的安全措施不严密,可能在于习惯性的双击动作。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

活水洗地的工程拐点:从“可用”到“好用”,活水洗地如何完成关键一跃

刘强东为老家宿迁光明村村民送出万件年货

昨夜今晨:国家发改委推进两新补贴全国统一化 石头科技发布多款新品

联想moto X70 Air Pro AI手机正式发布:不止Air,有AI更Pro

驱动号 更多