动易:我是被微软陷害的

Windows 2003 IIS6处理文件夹扩展名的时候出错,导致放在该目录中的JPG图片会自动执行其中的ASP代码。如果JPG后辍的文件中含有ASP代码时,就会被执行。当然,不只是JPG后辍才可以。这个漏洞的利用需要入侵服务器的操作系统是Windows 2003服务器版,而且上传的路径中要包含.asp。我们知道了原理还远远不够,只有通过亲自实践才能真正体会其中的精髓。

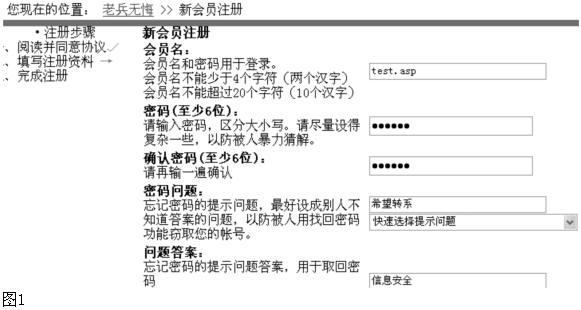

我们以http://lb.rmtwb.net为例。首先在http://lb.rmtwb.net/Reg/User_Reg.asp注册,等几秒后,按“我同意”,出现注册窗口,填上注册信息,在这里尤其要注意的是,会员名的结尾一定要是.asp,如图1所示。注册成功后,在http://lb.rmtwb.net/user/user_login.asp处登录。

小提示:有的朋友会问,网站没有直接连接注册和登录的网址,你是如何找到这些地址的呢?其实很简单,下载一份动易源文件,里面的文件就都有了,而且一般人不会轻易去修改默认的文件名的。#p#副标题#e#

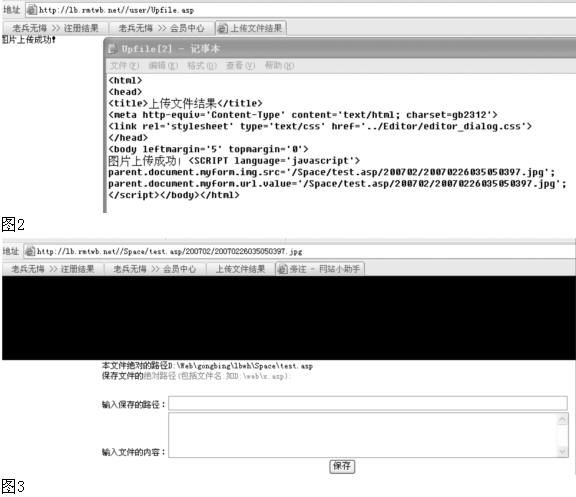

登录成功后,在http://lb.rmtwb.net//user/Upload.asp?dialogtype= UserBlogPic&size=5处上传图片。这里需要注意的是,动易不仅会对上传文件的后缀名进行判断,而且还会对文件头进行判断,如果只是将ASP木马文件的后缀名改为JPG,还是无法上传上去的。当然,要伪装过去也是很容易的,只要找一张真正的图片,用记事本打开,然后在中间加入ASP木马的代码,保存即可。按此方法上传,页面显示图片上传成功!查看源文件,可以看到我们刚刚上传的图片的地址,如图2所示。其连接地址为http://lb.rmtwb.net/Space/test.asp/200702/ 20070226035050397.jpg,这样就可以看到我们熟悉的小马出现在面前了,如图3所示。

小提示:路径中包含了test.asp,于是JPG被当作ASP来执行,而test.asp正是先前注册的会员名。

接下来的事情我就不多说了,看了这么久的黑防,大家都应该知道怎么做了。虽然这个漏洞需要Windows 2003 IIS6的运行环境,而且动易系统要可注册可上传,看似要求多了点,然而其危害性还是相当大的。动易2006的所有版本,包括免费版、商业SQL版及Access版、SP1、SP2、SP3、SP4、SP5都受此影响;而且到目前为止,微软还没有发布任何补丁。各位网管只能删除动易的Space文件夹(临时),删除User/User_Space.asp文件,或者限制注册。事实上,这个漏洞不仅限于动易,任何用户可自主命名文件夹的系统都有可能被攻击。所以,这次动易也只能发出无奈的感慨了——我是被微软陷害的!

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

活水洗地的工程拐点:从“可用”到“好用”,活水洗地如何完成关键一跃

刘强东为老家宿迁光明村村民送出万件年货

昨夜今晨:国家发改委推进两新补贴全国统一化 石头科技发布多款新品

联想moto X70 Air Pro AI手机正式发布:不止Air,有AI更Pro

驱动号 更多